السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

+2

ABOGAMIL

brem

6 مشترك

صفحة 1 من اصل 1

السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

السلام عليكم اخوتي الكرام

اشكركم كثيراً على مواضيعكم الأكثر من رائعة والتي بصدق اقولها انني استفدت منها بمعنى الكلمة وان شاء الله في ميزان حسناتكم

http proxy أحب ان استفسر عن كيفية فتح بورت معين لأي برنامج وسآخد على سبيل المثال برنامج الدردشة المشهور نيم بز والذي لحد الآن لم توجد به خاصية

الادونز التي ركبتها على سيرفري هي

جميعهم آخر اصدار advproxy - Urlfilter -Smoothinfo - clear logs - Full Firewall

ملاحظة : في بعض الاجهزة يشتغل السكاي بي بعد طول انتظار وفي البعض الاخر لايفتح ابداً وهذه المشكلة هي الاخرى ارهقتني ونفس المشكلة كانت قد حدثت معي في الأم اس ان وكذلك الياهو

بالنسبة للياهو والام اس ان حليت المشكلة بإعادة تنصيب سمووث وول من جديد ولا أعلم ماذا كانت المشكلة والله اعلم لحد الان لم اكتشف المشكلة وين كانت والمهم اشتغل الياهو الام اس ان

اشكركم على تعاونكم واتمنى منكم حل لهذه المشكلة

brem- ** سمووثي ميه ميه**

- عدد المساهمات : 69

تاريخ التسجيل : 22/05/2009

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

اخى بالنسبة للموضوع المطروح له كثير من الطرق لحله ولكن اود التاكد اولا ماهى اعدادت الفايروول لديك

Full Firewall

يمكنك حل المشكلة من خلال فتح منافذ هذه البرامج بالدخول على اى موقع او السؤال على جوجل عن منافذ هذه البرامج ومن ثم التاكد من عدم حجز الفايروول لها وبهذا تعمل معك البرامج

اما فى الحالة الثانية انها لاتعمل مع فتح المنافذ لمغظم البرامج فلها حلول اخرى باذن الله

ارجو منك وضع هذه القاعدة فى الفايروول و تجربة البرامج التى لاتعمل

القاعدة هى

Add a new rule:

Originating Source Interface:green

New Destination Interface:red

Originating Source IP/Network or MAC: اتركها فارغة

New Destination IP or Network:اتركها فارغة

Original Destination Port or Range:1:65535

New Destination por:اتركها فارغة

Protocol:tcp&udp

Action:accept

Order:1

Full Firewall

يمكنك حل المشكلة من خلال فتح منافذ هذه البرامج بالدخول على اى موقع او السؤال على جوجل عن منافذ هذه البرامج ومن ثم التاكد من عدم حجز الفايروول لها وبهذا تعمل معك البرامج

اما فى الحالة الثانية انها لاتعمل مع فتح المنافذ لمغظم البرامج فلها حلول اخرى باذن الله

ارجو منك وضع هذه القاعدة فى الفايروول و تجربة البرامج التى لاتعمل

القاعدة هى

Add a new rule:

Originating Source Interface:green

New Destination Interface:red

Originating Source IP/Network or MAC: اتركها فارغة

New Destination IP or Network:اتركها فارغة

Original Destination Port or Range:1:65535

New Destination por:اتركها فارغة

Protocol:tcp&udp

Action:accept

Order:1

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

مشاء الله عليك نجحت العملية وفتح البرنامج

ولكن هنا يجدر التنويه على اننا فتحنا كافة المنافد وبالتالي سوف اعمد الي البحث عن بورت البرنامج المراد السماح له بالعمل من موقعه او من خلال جوجل كما تفضلت وقلت

لاكنني اود منك خدمة اخرى تشرح لي بالتفصيل ماهي فائدة :

Originating Source Interface و New Destination Interface

وارجو التوضيح بالامئلة لكي تتضح الصورة وبالرغم من ان الاخ ادمن كان قريت له شرح في احد المواضيع ولم افهمه جيداً

ارجو الا اكون اكثرت عليكم وبارك الله فيكم

ولكن هنا يجدر التنويه على اننا فتحنا كافة المنافد وبالتالي سوف اعمد الي البحث عن بورت البرنامج المراد السماح له بالعمل من موقعه او من خلال جوجل كما تفضلت وقلت

لاكنني اود منك خدمة اخرى تشرح لي بالتفصيل ماهي فائدة :

Originating Source Interface و New Destination Interface

وارجو التوضيح بالامئلة لكي تتضح الصورة وبالرغم من ان الاخ ادمن كان قريت له شرح في احد المواضيع ولم افهمه جيداً

ارجو الا اكون اكثرت عليكم وبارك الله فيكم

brem- ** سمووثي ميه ميه**

- عدد المساهمات : 69

تاريخ التسجيل : 22/05/2009

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

مشكلة برامج الشات ممكن تحلها بسهوله

عند تنصيب سموزي اجعل خيارات للجدار الناري

half open

open

اختار open لعدم تقييد برامج الشات خصوصا

و اي برامج اخر قد تطلب بورت معين يغلقه سموثي في حالة half open

و تقدر تدخل من الشيل او برنامج بيوتي و تغير وضع الفاير وول الي open بعد تنصيب سموزي

بالتوفيق

عند تنصيب سموزي اجعل خيارات للجدار الناري

half open

open

اختار open لعدم تقييد برامج الشات خصوصا

و اي برامج اخر قد تطلب بورت معين يغلقه سموثي في حالة half open

و تقدر تدخل من الشيل او برنامج بيوتي و تغير وضع الفاير وول الي open بعد تنصيب سموزي

بالتوفيق

knight313- ** سمووثي شايف شغله **

- عدد المساهمات : 49

تاريخ التسجيل : 20/12/2009

العمر : 43

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

- الكود:

لاكنني اود منك خدمة اخرى تشرح لي بالتفصيل ماهي فائدة :

[b]Originating Source Interface و New Destination Interface[/b]

[b]وارجو التوضيح بالامئلة لكي تتضح الصورة وبالرغم من ان الاخ ادمن كان قريت له شرح في احد المواضيع ولم افهمه جيداً[/b]

اخى ليست فائدة هما اختيارفقط

يوضح لك مسار الطلبات للعملاء ويجب العلم بان العميل عند طلبه لصفحة انترنت او القيام بطلب اى شئ او تحميل يذهب طلبه الى الفايروول او الروتر وليس العكس

فنحن فى هذه القاعدة نقول ان التجاه او المسار الذى سيسلكه العميل يكون من الشبكة الداخلية الى الشبكة الخارجية بمعنى اخر من الكارت الاخضر الخاص بالشبكة الى الكارت الاحمر الخاص بالانترنت

Originating Source Interface هو المصدر للطلب اى جهاز العميل على افتراض او الشبكة الداخلية او من اين سياتى الطلب على صفجة انترنت مثلا او على برنامج شات او تحميل ملفات طبعا يصدر الطلب من العميل اى من الشبكة الداخلية وبذلك نقول للاسموز ان الطلبات كلها تاتى من الكارت الاخضر

New Destination Interface هنا المحطة التى سوف يصل اليها الطلب وهى على الانترنت والكارت الذى يقوم بمهمة ايصالك لطلبك والاستجابة له واحضاره هو الكارت الاحمر اى الكارت الذى به الانترنت

ارجو ان تكون الفكرة واضحة

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

البرنامج يستخدم بورت 5060 للإتصال .. ولكن لكي تعمل جميع الخدمات به لابد من فتح جميع البورتات في المدى 15000 : 65000

Originating Source Interface هو مصدر الاتصال وفي حالتك هو جهازك الموجود على الكارت الأخضر

New Destination Interface هو الهدف المطلوب الوصول إليه .. وفي حالتك هى شبكة خارجية لذا سيكون التعامل مع الكارت الأحمر

Originating Source Interface هو مصدر الاتصال وفي حالتك هو جهازك الموجود على الكارت الأخضر

New Destination Interface هو الهدف المطلوب الوصول إليه .. وفي حالتك هى شبكة خارجية لذا سيكون التعامل مع الكارت الأحمر

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

اشكركم كثيراً وان شاء الله في ميزان حسناتكم

ماقصرتم

ماقصرتم

brem- ** سمووثي ميه ميه**

- عدد المساهمات : 69

تاريخ التسجيل : 22/05/2009

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

لكي تعم الفائدة وجدت من خلال بحثي صفحة بها قائمة طويلة للبرامج والبورتات التي تستخدمهم (TCP oR UDP)

http://portforward.com/cports.htm

بالتوفيق للجميع

http://portforward.com/cports.htm

بالتوفيق للجميع

brem- ** سمووثي ميه ميه**

- عدد المساهمات : 69

تاريخ التسجيل : 22/05/2009

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

انا مش فاهم احط الرول ده فين الى حضرتك كاتبه

wakwak_batbat- ** سمووثي نشــط **

- عدد المساهمات : 22

تاريخ التسجيل : 11/07/2010

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

انا فعلا استخدمت الاضافه ديه بس مش عارف احط الرول ده ياريت لو تشرحلى بالصور واسف انى هاتبعك معايا لانى عندى مايكروتيك وعايز افتح بورت للوين بوكس عشان اتحكم فيه خارج الشبكه

wakwak_batbat- ** سمووثي نشــط **

- عدد المساهمات : 22

تاريخ التسجيل : 11/07/2010

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

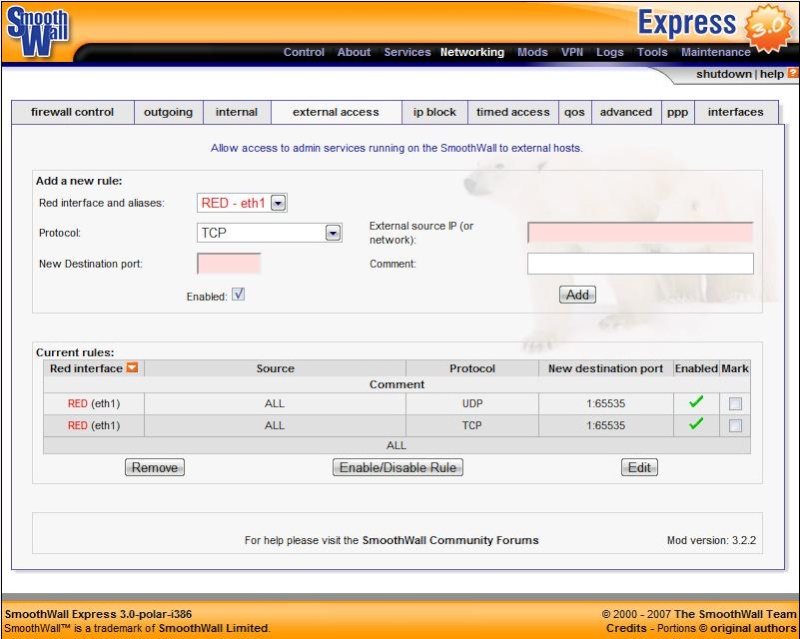

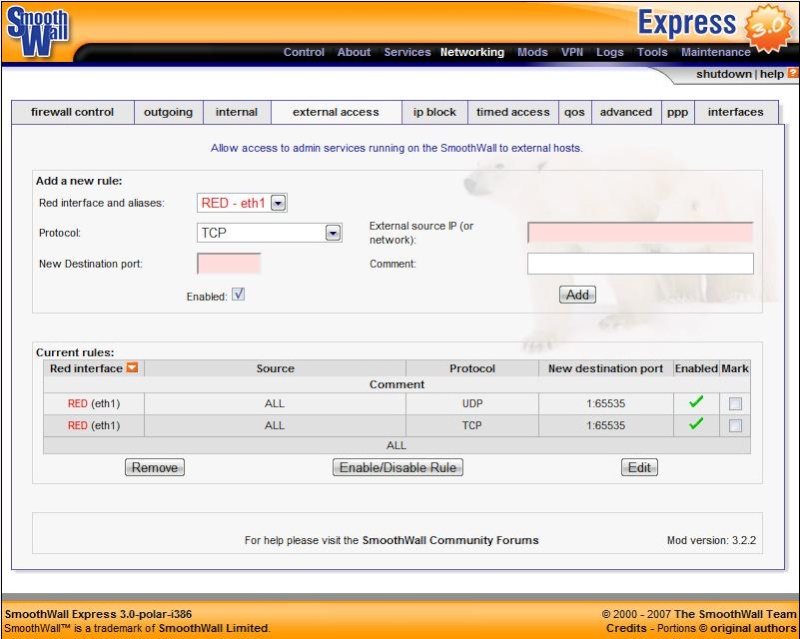

البورت 113 TCP مفتوح افتراضيا على الكارت الأحمر .. كما يمكنك اضافة ما تريد

من Networking اختر external access

من Networking اختر external access

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

ده الى انا عملت فعلا ولكن دون جدوة

wakwak_batbat- ** سمووثي نشــط **

- عدد المساهمات : 22

تاريخ التسجيل : 11/07/2010

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

نعم وقلت يمكن يكون العيب عندى من البورتات فى الروتر الاساسى برده روحت فتحت البرورتات ولكن دون جدوة

wakwak_batbat- ** سمووثي نشــط **

- عدد المساهمات : 22

تاريخ التسجيل : 11/07/2010

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

وبعدين فصلت السيرفر سموث واشتغلت على المايكروتيك والروتر بس لقيت البرنامج اشتغل معايا كويس

wakwak_batbat- ** سمووثي نشــط **

- عدد المساهمات : 22

تاريخ التسجيل : 11/07/2010

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

ادخل على اعدادات سمووثي وغير اعدادات الفايرول إلى open ثم إعادة تشغيل

** انظر في تقارير الفايرول عن الايبي الحقيقي للجهاز الذي كنت تحاول الاتصال منه

** اذا استمرت المشكلة قم بتثبيت اضافة smoothinfo أحدث إصدار ثم قم بالتأشير على كل الخيارات لعمل تقرير ثم انسخه والصقه هنا

** انظر في تقارير الفايرول عن الايبي الحقيقي للجهاز الذي كنت تحاول الاتصال منه

** اذا استمرت المشكلة قم بتثبيت اضافة smoothinfo أحدث إصدار ثم قم بالتأشير على كل الخيارات لعمل تقرير ثم انسخه والصقه هنا

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

ده التقرير

Report generated with SmoothInfo for SWE 3 v.1.8a:

Smoothwall version

CPU

Disk space

Ethernet adapters as reported by lspci

DHCP leases

Installed mods 1

Report generated with SmoothInfo for SWE 3 v.1.8a:

Smoothwall version

- more:

- Express 3.0-polar-i386-update6

- more:

- RED-GREEN

- more:

- Open

- more:

- Traffic originating on GREEN is: Allowed with exceptions.

Traffic originating on PURPLE is: Allowed with exceptions.

Traffic originating on ORANGE is: Allowed with exceptions.

- more:

- DNS servers for RED:

DNS1: 208.67.222.222

DNS2: 208.67.220.220

DNS servers for GREEN:

DNS1: 208.67.222.222

DNS2: 208.67.220.220

- more:

- LAN

- more:

- total used free shared buffers cached

Mem: 256312 252308 4004 0 21124 205912

Swap: 256024 0 256024

Total: 512336 252308 260028

- more:

- Module Size Used by

via_rhine 17924 0

crc32 4096 1 via_rhine

3c59x 37928 0

mii 4352 2 via_rhine,3c59x

ip_nat_pptp 4612 0

ip_conntrack_pptp 8208 1 ip_nat_pptp

ip_nat_ftp 2688 0

ip_conntrack_ftp 6000 1 ip_nat_ftp

ip_nat_irc 2176 0

ip_conntrack_irc 5360 1 ip_nat_irc

xt_CONNMARK 2176 0

xt_MARK 2432 0

xt_mac 1920 0

xt_length 1920 0

xt_tcpudp 3200 5

xt_mark 1664 1

ipt_dscp 1536 0

ipt_ipp2p 7296 0

xt_connmark 1792 0

ipt_multiport 2304 0

xt_state 1792 12

ipt_TOS 2048 0

xt_CLASSIFY 2048 0

ipt_ACCOUNT 10524 2

ipt_MASQUERADE 2688 3

ipt_REDIRECT 1792 1

ipt_REJECT 4096 3

ipt_LOG 5760 3

iptable_mangle 2304 1

iptable_nat 6148 1

ip_nat 13484 6 ip_nat_pptp,ip_nat_ftp,ip_nat_irc,ipt_MASQUERADE,ipt_REDIRECT,iptabl

e_nat

ip_conntrack 41132 12 ip_nat_pptp,ip_conntrack_pptp,ip_nat_ftp,ip_conntrack_ftp,ip_nat_ir

c,ip_conntrack_irc,xt_CONNMARK,xt_connmark,xt_state,ipt_MASQUERADE,iptable_nat,ip_nat

iptable_filter 2304 1

ip_tables 9560 3 iptable_mangle,iptable_nat,iptable_filter

x_tables 8836 20 xt_CONNMARK,xt_MARK,xt_mac,xt_length,xt_tcpudp,xt_mark,ipt_dscp,ipt

_ipp2p,xt_connmark,ipt_multiport,xt_state,ipt_TOS,xt_CLASSIFY,ipt_ACCOUNT,ipt_MASQUERADE,ipt_REDIREC

T,ipt_REJECT,ipt_LOG,iptable_nat,ip_tables

sch_htb 14464 0

sch_sfq 4864 0

ppp_async 8064 0

crc_ccitt 1920 1 ppp_async

ppp_synctty 6784 0

ppp_generic 21012 2 ppp_async,ppp_synctty

slhc 5632 1 ppp_generic

nls_cp437 5632 0

vfat 9344 0

msdos 7168 0

fat 40732 2 vfat,msdos

usbhid 26500 0

ehci_hcd 23688 0

uhci_hcd 27024 0

ohci_hcd 16260 0

usbcore 101892 5 usbhid,ehci_hcd,uhci_hcd,ohci_hcd

- more:

- top - 16:35:33 up 29 min, 0 users, load average: 0.10, 0.06, 0.02

Tasks: 59 total, 1 running, 58 sleeping, 0 stopped, 0 zombie

Cpu(s): 2.8%us, 1.3%sy, 0.0%ni, 92.4%id, 2.3%wa, 0.5%hi, 0.7%si, 0.0%st

Mem: 256312k total, 252292k used, 4020k free, 21040k buffers

Swap: 256024k total, 0k used, 256024k free, 205880k cached

PID USER PR NI VIRT RES SHR S %CPU %MEM TIME+ COMMAND

1 root 16 0 1432 504 444 S 0.0 0.2 0:00.95 init

2 root 34 19 0 0 0 S 0.0 0.0 0:00.00 ksoftirqd/0

3 root 10 -5 0 0 0 S 0.0 0.0 0:00.02 events/0

4 root 20 -5 0 0 0 S 0.0 0.0 0:00.01 khelper

5 root 10 -5 0 0 0 S 0.0 0.0 0:00.00 kthread

7 root 10 -5 0 0 0 S 0.0 0.0 0:00.00 kblockd/0

35 root 15 0 0 0 0 S 0.0 0.0 0:00.00 kapmd

59 root 20 0 0 0 0 S 0.0 0.0 0:00.00 pdflush

60 root 15 0 0 0 0 S 0.0 0.0 0:00.00 pdflush

62 root 19 -5 0 0 0 S 0.0 0.0 0:00.00 aio/0

61 root 15 0 0 0 0 S 0.0 0.0 0:00.06 kswapd0

645 root 10 -5 0 0 0 S 0.0 0.0 0:00.00 kseriod

740 root 15 0 0 0 0 S 0.0 0.0 0:00.03 kjournald

774 root 10 -5 0 0 0 S 0.0 0.0 0:00.00 khubd

804 root 15 0 0 0 0 S 0.0 0.0 0:00.00 kjournald

806 root 15 0 0 0 0 S 0.0 0.0 0:00.69 kjournald

921 root 16 0 1480 512 424 S 0.0 0.2 0:01.01 syslogd

925 root 15 0 2260 1192 368 S 0.0 0.5 0:00.47 klogd

938 root 16 0 3464 1832 1152 S 0.0 0.7 0:00.02 smoothd

1288 root 15 0 1500 660 544 S 0.0 0.3 0:00.02 cron

1291 root 16 0 4328 2004 1440 S 0.0 0.8 0:00.00 httpd

1295 nobody 16 0 4400 1572 928 S 0.0 0.6 0:00.04 httpd

1296 nobody 16 0 4408 1580 928 S 0.0 0.6 0:00.05 httpd

1297 nobody 16 0 4400 1520 876 S 0.0 0.6 0:00.04 httpd

1298 nobody 15 0 4400 1520 876 S 0.0 0.6 0:00.03 httpd

1303 root 16 0 3480 1036 800 S 0.0 0.4 0:00.18 sshd

1381 root 16 0 1408 412 356 S 0.0 0.2 0:00.00 agetty

1382 root 16 0 1412 416 356 S 0.0 0.2 0:00.00 agetty

1383 root 16 0 1412 416 356 S 0.0 0.2 0:00.00 agetty

1384 root 16 0 1408 412 356 S 0.0 0.2 0:00.00 agetty

1385 root 16 0 1412 416 356 S 0.0 0.2 0:00.00 agetty

1388 root 16 0 1412 416 356 S 0.0 0.2 0:00.00 agetty

1803 nobody 15 0 1588 500 412 S 0.0 0.2 0:00.11 dnsmasq

2024 root 16 0 3356 1444 1048 S 0.0 0.6 0:01.30 trafficlogger

2044 root 16 0 2492 776 272 S 0.0 0.3 0:00.00 dhcpd

2175 root 18 0 4200 652 420 S 0.0 0.3 0:00.00 squid

2178 squid 15 0 11900 5872 1468 S 0.0 2.3 0:15.46 squid

2179 squid 18 0 1392 268 224 S 0.0 0.1 0:00.00 unlinkd

2181 squid 16 0 11900 5872 1468 S 0.0 2.3 0:00.00 squid

2182 squid 16 0 11900 5872 1468 S 0.0 2.3 0:00.00 squid

2183 squid 16 0 11900 5872 1468 S 0.0 2.3 0:00.00 squid

2184 squid 16 0 11900 5872 1468 S 0.0 2.3 0:00.00 squid

2185 squid 16 0 11900 5872 1468 S 0.0 2.3 0:00.00 squid

2186 squid 16 0 11900 5872 1468 S 0.0 2.3 0:00.00 squid

2187 squid 16 0 11900 5872 1468 S 0.0 2.3 0:00.00 squid

2188 squid 16 0 11900 5872 1468 S 0.0 2.3 0:00.00 squid

2189 squid 16 0 11900 5872 1468 S 0.0 2.3 0:00.00 squid

2190 squid 16 0 11900 5872 1468 S 0.0 2.3 0:00.00 squid

2191 squid 16 0 11900 5872 1468 S 0.0 2.3 0:00.00 squid

2192 squid 16 0 11900 5872 1468 S 0.0 2.3 0:00.00 squid

2193 squid 20 0 11900 5872 1468 S 0.0 2.3 0:00.00 squid

2194 squid 20 0 11900 5872 1468 S 0.0 2.3 0:00.00 squid

2195 squid 20 0 11900 5872 1468 S 0.0 2.3 0:00.00 squid

2196 squid 20 0 11900 5872 1468 S 0.0 2.3 0:00.00 squid

2197 squid 20 0 11900 5872 1468 S 0.0 2.3 0:00.00 squid

2476 nobody 16 0 3976 2624 1300 S 0.0 1.0 0:00.09 smoothinfo.cgi

2486 root 16 0 1392 260 212 S 0.0 0.1 0:00.00 smoothinfo

2487 root 20 0 4736 3388 1316 S 0.0 1.3 0:00.16 smoothinfo.pl

2497 root 15 0 1936 864 676 R 0.0 0.3 0:00.00 top

CPU

- more:

- Intel(R) Pentium(R) 4 CPU 1.70GHz (Freq.: 1694.800 MHz - Cache: 256 KB)

Disk space

- more:

- Filesystem Size Used Avail Use% Mounted on

/dev/hda4 13G 869M 11G 8% /

/dev/hda1 20M 7.9M 11M 42% /boot

/dev/hda3 6.1G 236M 5.5G 5% /var/log

Ethernet adapters as reported by lspci

- more:

- VIA Technologies, Inc. VT6105 [Rhine-III] (rev 8b)

3Com Corporation 3c905C-TX/TX-M [Tornado] (rev 78)

- more:

- eth0 Link encap:Ethernet HWaddr 00:06:5B:76:6E:E6

inet addr:12.0.0.1 Bcast:12.0.0.255 Mask:255.255.255.0

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:175566 errors:0 dropped:0 overruns:1 frame:0

TX packets:220203 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:27767261 (26.4 Mb) TX bytes:226768307 (216.2 Mb)

Interrupt:11 Base address:0x4800

eth1 Link encap:Ethernet HWaddr 00:11:95:E3:1D:3B

inet addr:192.168.2.3 Bcast:192.168.2.255 Mask:255.255.255.0

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:212142 errors:0 dropped:0 overruns:0 frame:0

TX packets:173424 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:226019122 (215.5 Mb) TX bytes:27733002 (26.4 Mb)

Interrupt:11 Base address:0xdc00

ipsec0 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00

NOARP MTU:0 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:10

RX bytes:0 (0.0 b) TX bytes:0 (0.0 b)

ipsec1 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00

NOARP MTU:0 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:10

RX bytes:0 (0.0 b) TX bytes:0 (0.0 b)

ipsec2 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00

NOARP MTU:0 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:10

RX bytes:0 (0.0 b) TX bytes:0 (0.0 b)

ipsec3 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00

NOARP MTU:0 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:10

RX bytes:0 (0.0 b) TX bytes:0 (0.0 b)

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:1030 errors:0 dropped:0 overruns:0 frame:0

TX packets:1030 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:101810 (99.4 Kb) TX bytes:101810 (99.4 Kb)

- more:

- DEFAULT_GATEWAY=192.168.2.1

RED_NETMASK=255.255.255.0

GREEN_DISPLAYDRIVER=3c59x

PURPLE_DEV=

RED_TYPE=STATIC

RED_DEV=eth1

RED_BROADCAST=192.168.2.255

RED_ADDRESS=192.168.2.3

GREEN_DRIVER_OPTIONS=

DNS2=208.67.220.220

GREEN_NETMASK=255.255.255.0

DNS1=208.67.222.222

CONFIG_TYPE=2

ORANGE_DEV=

RED_DHCP_HOSTNAME=eng.ahmed

RED_DISPLAYDRIVER=via-rhine

GREEN_NETADDRESS=12.0.0.0

RED_NETADDRESS=192.168.2.0

GREEN_BROADCAST=12.0.0.255

GREEN_DRIVER=3c59x

GREEN_ADDRESS=12.0.0.1

GREEN_DEV=eth0

RED_DRIVER=via-rhine

RED_DRIVER_OPTIONS=

- more:

- Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

192.168.2.0 0.0.0.0 255.255.255.0 U 0 0 0 eth1

12.0.0.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0

0.0.0.0 192.168.2.1 0.0.0.0 UG 0 0 0 eth1

- more:

- Chain INPUT (policy DROP)

target prot opt source destination

ipblock 0 -- 0.0.0.0/0 0.0.0.0/0

ipblock 0 -- 0.0.0.0/0 0.0.0.0/0

ipblock 0 -- 0.0.0.0/0 0.0.0.0/0

timedaccess 0 -- 0.0.0.0/0 0.0.0.0/0

advnet 0 -- 0.0.0.0/0 0.0.0.0/0

advnet 0 -- 0.0.0.0/0 0.0.0.0/0

advnet 0 -- 0.0.0.0/0 0.0.0.0/0

portfwi 0 -- 0.0.0.0/0 0.0.0.0/0 state NEW

spoof 0 -- 0.0.0.0/0 0.0.0.0/0

spoof 0 -- 0.0.0.0/0 0.0.0.0/0

spoof 0 -- 0.0.0.0/0 0.0.0.0/0

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0

secin 0 -- 0.0.0.0/0 0.0.0.0/0

block 0 -- 0.0.0.0/0 0.0.0.0/0

LOG 0 -- 0.0.0.0/0 0.0.0.0/0 LOG flags 0 level 4

REJECT 0 -- 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable

Chain FORWARD (policy DROP)

target prot opt source destination

ipblock 0 -- 0.0.0.0/0 0.0.0.0/0

ipblock 0 -- 0.0.0.0/0 0.0.0.0/0

ipblock 0 -- 0.0.0.0/0 0.0.0.0/0

timedaccess 0 -- 0.0.0.0/0 0.0.0.0/0

portfwf 0 -- 0.0.0.0/0 0.0.0.0/0 state NEW

secout 0 -- 0.0.0.0/0 0.0.0.0/0

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

outbound 0 -- 0.0.0.0/0 0.0.0.0/0 state NEW

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

outbound 0 -- 0.0.0.0/0 0.0.0.0/0 state NEW

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

outbound 0 -- 0.0.0.0/0 0.0.0.0/0 state NEW

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0

MINIUPNPD 0 -- 0.0.0.0/0 0.0.0.0/0

MINIUPNPD 0 -- 0.0.0.0/0 0.0.0.0/0

MINIUPNPD 0 -- 0.0.0.0/0 0.0.0.0/0

LOG 0 -- 0.0.0.0/0 0.0.0.0/0 LOG flags 0 level 4

REJECT 0 -- 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

Chain MINIUPNPD (3 references)

target prot opt source destination

Chain advnet (3 references)

target prot opt source destination

Chain allows (1 references)

target prot opt source destination

Chain badtraffic (1 references)

target prot opt source destination

Chain block (1 references)

target prot opt source destination

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0

xtaccess 0 -- 0.0.0.0/0 0.0.0.0/0

ipsec 0 -- 0.0.0.0/0 0.0.0.0/0

ipsec 0 -- 0.0.0.0/0 0.0.0.0/0

ipsec 0 -- 0.0.0.0/0 0.0.0.0/0

siprtpports 0 -- 0.0.0.0/0 0.0.0.0/0

siprtpports 0 -- 0.0.0.0/0 0.0.0.0/0

siprtpports 0 -- 0.0.0.0/0 0.0.0.0/0

ACCEPT icmp -- 0.0.0.0/0 0.0.0.0/0

ACCEPT icmp -- 0.0.0.0/0 0.0.0.0/0

ACCEPT icmp -- 0.0.0.0/0 192.168.2.0/24

badtraffic 0 -- 0.0.0.0/0 0.0.0.0/0

Chain dmzholes (0 references)

target prot opt source destination

Chain ipblock (6 references)

target prot opt source destination

Chain ipsec (3 references)

target prot opt source destination

ACCEPT udp -- 0.0.0.0/0 0.0.0.0/0 udp dpt:500

ACCEPT udp -- 0.0.0.0/0 0.0.0.0/0 udp dpt:4500

ACCEPT esp -- 0.0.0.0/0 0.0.0.0/0

ACCEPT ah -- 0.0.0.0/0 0.0.0.0/0

Chain outbound (3 references)

target prot opt source destination

ACCEPT icmp -- 0.0.0.0/0 0.0.0.0/0

allows 0 -- 0.0.0.0/0 0.0.0.0/0

outgreen 0 -- 0.0.0.0/0 0.0.0.0/0

Chain outgreen (1 references)

target prot opt source destination

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0

Chain outorange (0 references)

target prot opt source destination

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0

Chain outpurple (0 references)

target prot opt source destination

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0

Chain portfwf (1 references)

target prot opt source destination

Chain portfwi (1 references)

target prot opt source destination

Chain secin (1 references)

target prot opt source destination

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0

Chain secout (1 references)

target prot opt source destination

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0

Chain siprtpports (3 references)

target prot opt source destination

Chain spoof (3 references)

target prot opt source destination

DROP 0 -- 12.0.0.0/24 0.0.0.0/0

Chain subnetchk (0 references)

target prot opt source destination

Chain timedaccess (2 references)

target prot opt source destination

Chain timedaction (0 references)

target prot opt source destination

LOG 0 -- 0.0.0.0/0 0.0.0.0/0 LOG flags 0 level 4 prefix `Denied-by-Timed-Access:-'

REJECT 0 -- 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable

Chain xtaccess (1 references)

target prot opt source destination

ACCEPT udp -- 0.0.0.0/0 192.168.2.4 udp dpt:8291

ACCEPT tcp -- 0.0.0.0/0 192.168.2.4 tcp dpt:8291

DHCP leases

- more:

- IP: 12.0.0.200 Lease started: 2010/07/14 13:14:22 Ends: 2010/07/14 14:14:22 Mac: 00:A0:24:AC:55:CF Host name: hamada

IP: 12.0.0.199 Lease started: 2010/07/14 13:07:39 Ends: 2010/07/14 14:07:39 Mac: 00:1B:B9:97:46:D5 Host name: PC2010071116xzq

IP: 12.0.0.198 Lease started: 2010/07/13 06:01:18 Ends: 2010/07/13 07:01:18 Mac: 00:1E:64:1C:6C:50

Installed mods 1

- more:

- - ClearLog for SWE 3 v.1.0

wakwak_batbat- ** سمووثي نشــط **

- عدد المساهمات : 22

تاريخ التسجيل : 11/07/2010

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

وقبل اى حاجه بجد انا بقدم ليك كل احترامى وتقدرى وشكرى ليك بجد ناس بتحاول تتعب عشان تخلى الاسموث ول الاول فى السيرفرات

wakwak_batbat- ** سمووثي نشــط **

- عدد المساهمات : 22

تاريخ التسجيل : 11/07/2010

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

طيب ياغالى ممكن تضيف القاعدة دى فى الفايروول

تفتح كل البورتات من 1:65535

Originating Source Interface:any

New Destination Interface:any

Originating Source IP/Network or MAC: فارغة

New Destination IP or Network: فارغة

Original Destination Port or Range:1:65535

New Destination port:فارغة

Protocol:tcp&udp

Action:accept

Order:1

جرب كده ياغالى وشوف ايه النتسجة

اذا اشتغلت معاك هبلغك بالمشكلة الموجودة عندك

تفتح كل البورتات من 1:65535

Originating Source Interface:any

New Destination Interface:any

Originating Source IP/Network or MAC: فارغة

New Destination IP or Network: فارغة

Original Destination Port or Range:1:65535

New Destination port:فارغة

Protocol:tcp&udp

Action:accept

Order:1

جرب كده ياغالى وشوف ايه النتسجة

اذا اشتغلت معاك هبلغك بالمشكلة الموجودة عندك

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

أخي الحبيب شكرا لمشاعرك الطيبة والمنتدى سيرتقي بكم بإذن الله

-- هذه الاصدارة من smoothinfo قديمة وتنقصها الكثير من البيانات الهامة للأسف

أرجو تنزيل أحدث إصدارة 2.2a ثم تثبيتها وعمل التقرير من جديد شامل جميع البيانات

-- هذه الاصدارة من smoothinfo قديمة وتنقصها الكثير من البيانات الهامة للأسف

أرجو تنزيل أحدث إصدارة 2.2a ثم تثبيتها وعمل التقرير من جديد شامل جميع البيانات

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

ممكن طيب الربط لتحميل البرنامج مع بعد الاكواد للتثبيت لانى لسه جديد فى الاسموث

wakwak_batbat- ** سمووثي نشــط **

- عدد المساهمات : 22

تاريخ التسجيل : 11/07/2010

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

طيب ياغالى ممكن تضيف القاعدة دى فى الفايروول

تفتح كل البورتات من 1:65535

Originating Source Interface:any

New Destination Interface:any

Originating Source IP/Network or MAC: فارغة

New Destination IP or Network: فارغة

Original Destination Port or Range:1:65535

New Destination port:فارغة

Protocol:tcp&udp

Action:accept

Order:1

جرب كده ياغالى وشوف ايه النتسجة

اذا اشتغلت معاك هبلغك بالمشكلة الموجودة عندك

عملت كل الى انت قلت عليه ياحبيبى ومع ذلك مازلت المشكله دائمه عندى

wakwak_batbat- ** سمووثي نشــط **

- عدد المساهمات : 22

تاريخ التسجيل : 11/07/2010

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

Report generated with SmoothInfo for SWE 3.0 v. 2.2a:

Smoothwall version

CPU

6 other detected mods

Smoothwall version

- more:

- Express 3.0-polar-i386-update6

- more:

- RED-GREEN

- more:

- Open

- more:

- Traffic originating on GREEN is: Allowed with exceptions.

Traffic originating on PURPLE is: Allowed with exceptions.

Traffic originating on ORANGE is: Allowed with exceptions.

- more:

- DNS servers for RED:

DNS1: 213.131.66.246

DNS2: 213.131.65.20

DNS servers for GREEN:

DNS1: 208.67.222.222

DNS2: 208.67.220.220

- more:

- LAN

- more:

- total used free shared buffers cached

Mem: 256312 83480 172832 0 13368 33132

Swap: 256024 0 256024

Total: 512336 83480 428856

- more:

- 1124

- more:

- Module Size Used by

via_rhine 17924 0

crc32 4096 1 via_rhine

3c59x 37928 0

mii 4352 2 via_rhine,3c59x

ip_nat_pptp 4612 0

ip_conntrack_pptp 8208 1 ip_nat_pptp

ip_nat_ftp 2688 0

ip_conntrack_ftp 6000 1 ip_nat_ftp

ip_nat_irc 2176 0

ip_conntrack_irc 5360 1 ip_nat_irc

xt_CONNMARK 2176 0

xt_MARK 2432 0

xt_mac 1920 0

xt_length 1920 0

xt_tcpudp 3200 14

xt_mark 1664 1

ipt_dscp 1536 0

ipt_ipp2p 7296 0

xt_connmark 1792 0

ipt_multiport 2304 0

xt_state 1792 16

ipt_TOS 2048 0

xt_CLASSIFY 2048 0

ipt_ACCOUNT 10524 2

ipt_MASQUERADE 2688 3

ipt_REDIRECT 1792 1

ipt_REJECT 4096 4

ipt_LOG 5760 3

iptable_mangle 2304 1

iptable_nat 6148 1

ip_nat 13484 6 ip_nat_pptp,ip_nat_ftp,ip_nat_irc,ipt_MASQUERADE,ipt_REDIRECT,iptabl

e_nat

ip_conntrack 41132 12 ip_nat_pptp,ip_conntrack_pptp,ip_nat_ftp,ip_conntrack_ftp,ip_nat_ir

c,ip_conntrack_irc,xt_CONNMARK,xt_connmark,xt_state,ipt_MASQUERADE,iptable_nat,ip_nat

iptable_filter 2304 1

ip_tables 9560 3 iptable_mangle,iptable_nat,iptable_filter

x_tables 8836 20 xt_CONNMARK,xt_MARK,xt_mac,xt_length,xt_tcpudp,xt_mark,ipt_dscp,ipt

_ipp2p,xt_connmark,ipt_multiport,xt_state,ipt_TOS,xt_CLASSIFY,ipt_ACCOUNT,ipt_MASQUERADE,ipt_REDIREC

T,ipt_REJECT,ipt_LOG,iptable_nat,ip_tables

sch_htb 14464 0

sch_sfq 4864 0

ppp_async 8064 0

crc_ccitt 1920 1 ppp_async

ppp_synctty 6784 0

ppp_generic 21012 2 ppp_async,ppp_synctty

slhc 5632 1 ppp_generic

nls_cp437 5632 0

vfat 9344 0

msdos 7168 0

fat 40732 2 vfat,msdos

usbhid 26500 0

ehci_hcd 23688 0

uhci_hcd 27024 0

ohci_hcd 16260 0

usbcore 101892 5 usbhid,ehci_hcd,uhci_hcd,ohci_hcd

- more:

- top - 02:26:20 up 53 min, 1 user, load average: 0.31, 0.09, 0.02

Tasks: 63 total, 1 running, 62 sleeping, 0 stopped, 0 zombie

Cpu(s): 0.5%us, 0.3%sy, 0.0%ni, 98.1%id, 0.9%wa, 0.0%hi, 0.1%si, 0.0%st

Mem: 256312k total, 84968k used, 171344k free, 13432k buffers

Swap: 256024k total, 0k used, 256024k free, 33888k cached

PID USER PR NI VIRT RES SHR S %CPU %MEM TIME+ COMMAND

1 root 16 0 1428 508 444 S 0.0 0.2 0:00.49 init

2 root 34 19 0 0 0 S 0.0 0.0 0:00.00 ksoftirqd/0

3 root 10 -5 0 0 0 S 0.0 0.0 0:00.01 events/0

4 root 19 -5 0 0 0 S 0.0 0.0 0:00.02 khelper

5 root 10 -5 0 0 0 S 0.0 0.0 0:00.00 kthread

7 root 10 -5 0 0 0 S 0.0 0.0 0:00.00 kblockd/0

35 root 15 0 0 0 0 S 0.0 0.0 0:00.00 kapmd

59 root 20 0 0 0 0 S 0.0 0.0 0:00.00 pdflush

60 root 15 0 0 0 0 S 0.0 0.0 0:00.00 pdflush

62 root 19 -5 0 0 0 S 0.0 0.0 0:00.00 aio/0

61 root 25 0 0 0 0 S 0.0 0.0 0:00.00 kswapd0

645 root 10 -5 0 0 0 S 0.0 0.0 0:00.00 kseriod

740 root 15 0 0 0 0 S 0.0 0.0 0:00.00 kjournald

774 root 10 -5 0 0 0 S 0.0 0.0 0:00.00 khubd

804 root 15 0 0 0 0 S 0.0 0.0 0:00.00 kjournald

806 root 15 0 0 0 0 S 0.0 0.0 0:00.04 kjournald

922 root 16 0 1480 512 424 S 0.0 0.2 0:00.07 syslogd

926 root 16 0 2260 1192 368 S 0.0 0.5 0:00.07 klogd

1048 root 15 0 1432 188 136 S 0.0 0.1 0:01.07 dhcpcd

1239 root 16 0 3352 1412 1024 S 0.0 0.6 0:01.85 trafficlogger

1253 root 17 0 1496 656 544 S 0.0 0.3 0:00.00 cron

1256 root 16 0 4328 2004 1440 S 0.0 0.8 0:00.00 httpd

1261 nobody 16 0 4400 1572 932 S 0.0 0.6 0:00.01 httpd

1262 nobody 16 0 4400 1524 884 S 0.0 0.6 0:00.00 httpd

1263 nobody 16 0 4392 1508 880 S 0.0 0.6 0:00.00 httpd

1264 nobody 16 0 4404 1572 928 S 0.0 0.6 0:00.00 httpd

1265 root 16 0 2528 1288 724 S 0.0 0.5 0:00.00 dhcpd

1270 nobody 16 0 1588 496 408 S 0.0 0.2 0:00.13 dnsmasq

1281 root 16 0 3480 1036 800 S 0.0 0.4 0:00.09 sshd

1326 root 16 0 4204 656 420 S 0.0 0.3 0:00.00 squid

1328 squid 15 0 11712 5660 1464 S 0.0 2.2 0:07.03 squid

1345 squid 18 0 1392 272 224 S 0.0 0.1 0:00.00 unlinkd

1346 squid 16 0 11712 5660 1464 S 0.0 2.2 0:00.00 squid

1347 squid 16 0 11712 5660 1464 S 0.0 2.2 0:00.00 squid

1348 squid 16 0 11712 5660 1464 S 0.0 2.2 0:00.00 squid

1349 squid 16 0 11712 5660 1464 S 0.0 2.2 0:00.00 squid

1350 squid 16 0 11712 5660 1464 S 0.0 2.2 0:00.00 squid

1351 squid 16 0 11712 5660 1464 S 0.0 2.2 0:00.00 squid

1352 squid 16 0 11712 5660 1464 S 0.0 2.2 0:00.00 squid

1353 squid 20 0 11712 5660 1464 S 0.0 2.2 0:00.00 squid

1354 squid 20 0 11712 5660 1464 S 0.0 2.2 0:00.00 squid

1355 squid 20 0 11712 5660 1464 S 0.0 2.2 0:00.00 squid

1356 squid 20 0 11712 5660 1464 S 0.0 2.2 0:00.00 squid

1357 squid 20 0 11712 5660 1464 S 0.0 2.2 0:00.00 squid

1358 squid 20 0 11712 5660 1464 S 0.0 2.2 0:00.00 squid

1359 squid 20 0 11712 5660 1464 S 0.0 2.2 0:00.00 squid

1360 squid 20 0 11712 5660 1464 S 0.0 2.2 0:00.00 squid

1361 squid 20 0 11712 5660 1464 S 0.0 2.2 0:00.00 squid

1362 squid 20 0 11712 5660 1464 S 0.0 2.2 0:00.00 squid

1364 root 16 0 1412 416 356 S 0.0 0.2 0:00.00 agetty

1365 root 16 0 1412 416 356 S 0.0 0.2 0:00.00 agetty

1366 root 16 0 1408 412 356 S 0.0 0.2 0:00.00 agetty

1367 root 16 0 1408 412 356 S 0.0 0.2 0:00.00 agetty

1368 root 16 0 1412 416 356 S 0.0 0.2 0:00.00 agetty

1369 root 16 0 1412 416 356 S 0.0 0.2 0:00.00 agetty

2247 root 16 0 6112 1828 1520 S 0.0 0.7 0:00.10 sshd

2249 root 17 0 2436 1348 1092 S 0.0 0.5 0:00.02 bash

2390 root 15 0 3480 1848 1164 S 0.0 0.7 0:00.01 smoothd

2393 root 16 0 3536 1712 972 S 0.0 0.7 0:00.00 smoothd

2495 nobody 16 0 9768 8440 1560 S 0.0 3.3 0:00.47 smoothinfo.cgi

2506 root 16 0 3480 1388 704 S 0.0 0.5 0:00.00 smoothd

2507 root 25 0 10032 8732 1552 S 0.0 3.4 0:00.51 smoothinfo.pl

2567 root 19 0 1936 868 676 R 0.0 0.3 0:00.00 top

CPU

- more:

- Intel(R) Pentium(R) 4 CPU 1.70GHz (Freq.: 1694.846 MHz - Cache: 256 KB)

- more:

- There seems to be at least one shared IRQ in your system!

IRQ 9 used by uhci_hcd:usb2

IRQ 11 used by eth0, eth1, uhci_hcd:usb1 <==

IRQ 14 used by ide0

IRQ 15 used by ide1

- more:

- Filesystem Size Used Avail Use% Mounted on

/dev/hda4 13G 854M 11G 8% /

/dev/hda1 20M 7.9M 11M 42% /boot

/dev/hda3 6.1G 238M 5.5G 5% /var/log

- more:

- VIA Technologies, Inc. VT6105 [Rhine-III] (rev 8b)

3Com Corporation 3c905C-TX/TX-M [Tornado] (rev 78)

- more:

- eth1 Link encap:Ethernet HWaddr 00:11:95:E3:1D:3B

inet addr:192.168.1.103 Bcast:192.168.1.255 Mask:255.255.255.0

UP BROADCAST NOTRAILERS RUNNING MULTICAST MTU:1500 Metric:1

RX packets:25176 errors:0 dropped:0 overruns:0 frame:0

TX packets:29751 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:13806729 (13.1 Mb) TX bytes:5471327 (5.2 Mb)

Interrupt:11 Base address:0xdc00

eth0 Link encap:Ethernet HWaddr 00:06:5B:76:6E:E6

inet addr:12.0.0.1 Bcast:12.0.0.255 Mask:255.255.255.0

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:34072 errors:0 dropped:0 overruns:1 frame:0

TX packets:30779 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:5759746 (5.4 Mb) TX bytes:14091972 (13.4 Mb)

Interrupt:11 Base address:0x4800

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:915 errors:0 dropped:0 overruns:0 frame:0

TX packets:915 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:162097 (158.2 Kb) TX bytes:162097 (158.2 Kb)

- more:

- CONFIG_TYPE=2

DEFAULT_GATEWAY=192.168.1.1

DNS1=208.67.222.222

DNS2=208.67.220.220

RED_ADDRESS=192.168.1.3

RED_BROADCAST=192.168.1.255

RED_DEV=eth1

RED_DHCP_HOSTNAME=eng.ahmed

RED_DISPLAYDRIVER=via-rhine

RED_DRIVER=via-rhine

RED_DRIVER_OPTIONS=

RED_NETADDRESS=192.168.1.0

RED_NETMASK=255.255.255.0 [/size][size=85]

RED_TYPE=DHCP

GREEN_ADDRESS=12.0.0.1

GREEN_BROADCAST=12.0.0.255

GREEN_DEV=eth0

GREEN_DISPLAYDRIVER=3c59x

GREEN_DRIVER=3c59x

GREEN_DRIVER_OPTIONS=

GREEN_NETADDRESS=12.0.0.0

GREEN_NETMASK=255.255.255.0

PURPLE_DEV=

ORANGE_DEV=

- more:

- Please note that in case of pppoX connections, gateway, netaddress and broadcast may be considered irrelevant.

CONFIG_TYPE=2

DEFAULT_GATEWAY=192.168.1.1

DNS1=213.131.66.246

DNS2=213.131.65.20

RED_ADDRESS=192.168.1.103

RED_BROADCAST=

RED_DEV=eth1

RED_DHCP_HOSTNAME=eng.ahmed

RED_DISPLAYDRIVER=via-rhine

RED_DRIVER=via-rhine

RED_DRIVER_OPTIONS=

RED_NETADDRESS=192.168.1.0

RED_NETMASK=

RED_TYPE=DHCP

GREEN_ADDRESS=12.0.0.1

GREEN_BROADCAST=12.0.0.255

GREEN_DEV=eth0

GREEN_DISPLAYDRIVER=3c59x

GREEN_DRIVER=3c59x

GREEN_DRIVER_OPTIONS=

GREEN_NETADDRESS=12.0.0.0

GREEN_NETMASK=255.255.255.0

PURPLE_DEV=

ORANGE_DEV=

- more:

- CRON server (cron): running

DNS proxy server (dnsmasq): running

Web server (httpd): running

Logging server (klogd): running

SetUID Daemon (smoothd): running

- more:

- Remote access (SSH server): on

DHCP server on green: on

- more:

- Advanced Web Proxy: on , in transparent mode

- more:

- Advanced Web proxy

===========================

Enabled on green: on

Transparent on green: on

Enabled on purple: off

Transparent on purple: off

Cache size (MB): 1024

Remote proxy:

Max object size (KB): 4028

Min object size (KB): 512

Max outgoing size (KB): 0

Max incoming size (KB): 0

- more:

- Range of addresses: 12.0.0.100 - 12.0.0.200

Default lease time (mins): 60

Max lease time (mins): 120

Primary DNS: 208.67.222.222

Secondary DNS: 208.67.220.220

Primary NTP:

Secondary NTP:

Primary WINS:

Secondary WINS:

Domain name suffix:

NIS domain:

Primary NIS:

Secondary NIS:

- more:

- IP: 12.0.0.199 Lease started: 2010/07/14 23:19:21 Ends: 2010/07/15 00:19:21 Mac: 00:1B:B9:97:46:D5 Host name: PC2010071116xzq

IP: 12.0.0.200 Lease started: 2010/07/14 23:03:14 Ends: 2010/07/15 00:03:14 Mac: 00:A0:24:AC:55:CF Host name: hamada

IP: 12.0.0.198 Lease started: 2010/07/13 06:01:18 Ends: 2010/07/13 07:01:18 Mac: 00:1E:64:1C:6C:50

- more:

- Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

192.168.1.0 0.0.0.0 255.255.255.0 U 0 0 0 eth1

12.0.0.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0

0.0.0.0 192.168.1.1 0.0.0.0 UG 0 0 0 eth1

- more:

- Chain INPUT (policy DROP)

target prot opt source destination

ipblock 0 -- 0.0.0.0/0 0.0.0.0/0

ipblock 0 -- 0.0.0.0/0 0.0.0.0/0

ipblock 0 -- 0.0.0.0/0 0.0.0.0/0

timedaccess 0 -- 0.0.0.0/0 0.0.0.0/0

advnet 0 -- 0.0.0.0/0 0.0.0.0/0

advnet 0 -- 0.0.0.0/0 0.0.0.0/0

advnet 0 -- 0.0.0.0/0 0.0.0.0/0

portfwi 0 -- 0.0.0.0/0 0.0.0.0/0 state NEW

spoof 0 -- 0.0.0.0/0 0.0.0.0/0

spoof 0 -- 0.0.0.0/0 0.0.0.0/0

spoof 0 -- 0.0.0.0/0 0.0.0.0/0

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0

secin 0 -- 0.0.0.0/0 0.0.0.0/0

block 0 -- 0.0.0.0/0 0.0.0.0/0

LOG 0 -- 0.0.0.0/0 0.0.0.0/0 LOG flags 0 level 4

REJECT 0 -- 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable

Chain FORWARD (policy DROP)

target prot opt source destination

ipblock 0 -- 0.0.0.0/0 0.0.0.0/0

ipblock 0 -- 0.0.0.0/0 0.0.0.0/0

ipblock 0 -- 0.0.0.0/0 0.0.0.0/0

timedaccess 0 -- 0.0.0.0/0 0.0.0.0/0

portfwf 0 -- 0.0.0.0/0 0.0.0.0/0 state NEW

secout 0 -- 0.0.0.0/0 0.0.0.0/0

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

outbound 0 -- 0.0.0.0/0 0.0.0.0/0 state NEW

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

outbound 0 -- 0.0.0.0/0 0.0.0.0/0 state NEW

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

outbound 0 -- 0.0.0.0/0 0.0.0.0/0 state NEW

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0

MINIUPNPD 0 -- 0.0.0.0/0 0.0.0.0/0

MINIUPNPD 0 -- 0.0.0.0/0 0.0.0.0/0

MINIUPNPD 0 -- 0.0.0.0/0 0.0.0.0/0

LOG 0 -- 0.0.0.0/0 0.0.0.0/0 LOG flags 0 level 4

REJECT 0 -- 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

Chain MINIUPNPD (3 references)

target prot opt source destination

Chain advnet (3 references)

target prot opt source destination

Chain allows (1 references)

target prot opt source destination

Chain badtraffic (1 references)

target prot opt source destination

Chain block (1 references)

target prot opt source destination

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0

xtaccess 0 -- 0.0.0.0/0 0.0.0.0/0

ipsec 0 -- 0.0.0.0/0 0.0.0.0/0

ipsec 0 -- 0.0.0.0/0 0.0.0.0/0

ipsec 0 -- 0.0.0.0/0 0.0.0.0/0

siprtpports 0 -- 0.0.0.0/0 0.0.0.0/0

siprtpports 0 -- 0.0.0.0/0 0.0.0.0/0

siprtpports 0 -- 0.0.0.0/0 0.0.0.0/0

ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 tcp spt:67 dpt:68

ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 tcp spt:68 dpt:67

ACCEPT udp -- 0.0.0.0/0 0.0.0.0/0 udp spt:67 dpt:68

ACCEPT udp -- 0.0.0.0/0 0.0.0.0/0 udp spt:68 dpt:67

ACCEPT icmp -- 0.0.0.0/0 0.0.0.0/0

ACCEPT icmp -- 0.0.0.0/0 0.0.0.0/0

ACCEPT icmp -- 0.0.0.0/0 192.168.1.0/24

badtraffic 0 -- 0.0.0.0/0 0.0.0.0/0

Chain dmzholes (0 references)

target prot opt source destination

Chain ipblock (6 references)

target prot opt source destination

Chain ipsec (3 references)

target prot opt source destination

ACCEPT udp -- 0.0.0.0/0 0.0.0.0/0 udp dpt:500

ACCEPT udp -- 0.0.0.0/0 0.0.0.0/0 udp dpt:4500

ACCEPT esp -- 0.0.0.0/0 0.0.0.0/0

ACCEPT ah -- 0.0.0.0/0 0.0.0.0/0

Chain outbound (3 references)

target prot opt source destination

ACCEPT icmp -- 0.0.0.0/0 0.0.0.0/0

allows 0 -- 0.0.0.0/0 0.0.0.0/0

outgreen 0 -- 0.0.0.0/0 0.0.0.0/0

Chain outgreen (1 references)

target prot opt source destination

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0

Chain outorange (0 references)

target prot opt source destination

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0

Chain outpurple (0 references)

target prot opt source destination

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0

Chain portfwf (1 references)

target prot opt source destination

subnetchk 0 -- 0.0.0.0/0 0.0.0.0/0

ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpts:1:65535

ACCEPT udp -- 0.0.0.0/0 0.0.0.0/0 state NEW udp dpts:1:65535

Chain portfwi (1 references)

target prot opt source destination

subnetchk 0 -- 0.0.0.0/0 0.0.0.0/0

RETURN tcp -- 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpts:1:65535

RETURN udp -- 0.0.0.0/0 0.0.0.0/0 state NEW udp dpts:1:65535

Chain secin (1 references)

target prot opt source destination

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0

Chain secout (1 references)

target prot opt source destination

ACCEPT 0 -- 0.0.0.0/0 0.0.0.0/0

Chain siprtpports (3 references)

target prot opt source destination

Chain spoof (3 references)

target prot opt source destination

DROP 0 -- 12.0.0.0/24 0.0.0.0/0

Chain subnetchk (2 references)

target prot opt source destination

RETURN udp -- 0.0.0.0/0 0.0.0.0/0 udp dpt:67

LOG 0 -- !12.0.0.0/24 0.0.0.0/0 LOG flags 0 level 4 prefix `..FFC..not.GREEN.subnet..'

REJECT 0 -- !12.0.0.0/24 0.0.0.0/0 reject-with icmp-port-unreachable

Chain timedaccess (2 references)

target prot opt source destination

Chain timedaction (0 references)

target prot opt source destination

RETURN 0 -- 0.0.0.0/0 0.0.0.0/0

REJECT 0 -- 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable

Chain xtaccess (1 references)

target prot opt source destination

ACCEPT udp -- 0.0.0.0/0 192.168.1.103 udp dpt:8291

ACCEPT tcp -- 0.0.0.0/0 192.168.1.103 tcp dpt:8291

6 other detected mods

- more:

- 1 - Advanced Web Proxy v. 3.0.5

2 - Clamav v. 0.96.1

3 - ClearLog for SWE 3 v.1.0

4 - Full Firewall Control with Multiple IPs on Red v. 3.2.2

5 - Smoothwall Mod Build System v. 1.23

6 - Updatecacher for SWE 3.0 v. Beta3a

wakwak_batbat- ** سمووثي نشــط **

- عدد المساهمات : 22

تاريخ التسجيل : 11/07/2010

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

هل سمووثي مثبت على VMware أم تنصيب عادي ؟

حاول الدخول مرة أخرى من الخارج .. ثم نفذ هذا الأمر في بوتي :

كذلك صورة من فضلك لصفحة سمووثي لتقارير الفايروول لديك

** هذا مثال قريب لمشكلتك .. لبرنامج يستخدم البورت 1003 udb

ملحوظة : الوين بوكس يستخدم البورت 80 و 8291 tcp ,udp مع تغيير الايبي المكتوب بالايبي المستخدم للوين بوكس لديك

كذلك قم بإغلاق الفايرول بالراوتر لديك

وهل لديك اخي real ip أم لا ؟

حاول الدخول مرة أخرى من الخارج .. ثم نفذ هذا الأمر في بوتي :

- الكود:

grep "FFC Log" /var/log/messages

كذلك صورة من فضلك لصفحة سمووثي لتقارير الفايروول لديك

** هذا مثال قريب لمشكلتك .. لبرنامج يستخدم البورت 1003 udb

ملحوظة : الوين بوكس يستخدم البورت 80 و 8291 tcp ,udp مع تغيير الايبي المكتوب بالايبي المستخدم للوين بوكس لديك

كذلك قم بإغلاق الفايرول بالراوتر لديك

وهل لديك اخي real ip أم لا ؟

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

FFC report

- more:

- Jul 12 16:24:21 eng smoothd: -- FFC Log: Taking alias interfaces down

Jul 12 16:24:21 eng smoothd: -- FFC Log: Alias interfaces brought down successfully

Jul 12 16:24:21 eng smoothd: -- FFC Log: Bringing alias interfaces up

Jul 12 16:24:21 eng smoothd: -- FFC Log: NOTE: snort should be restarted manually to update its HOME_NET value

Jul 12 16:24:21 eng smoothd: -- FFC Log: NOTE: /etc/snort.conf can be further customized for each scenario

Jul 12 16:24:21 eng smoothd: -- FFC Log: Alias interfaces brought up successfully

Jul 12 18:42:34 eng smoothd: -- FFC Log: External Access Rules set

Jul 12 18:42:36 eng smoothd: -- FFC Log: Bringing alias interfaces up

Jul 12 18:42:36 eng smoothd: -- FFC Log: NOTE: snort should be restarted manually to update its HOME_NET value

Jul 12 18:42:36 eng smoothd: -- FFC Log: NOTE: /etc/snort.conf can be further customized for each scenario

Jul 12 18:42:36 eng smoothd: -- FFC Log: Alias interfaces brought up successfully

Jul 12 18:42:36 eng smoothd: -- FFC Log: External Access Rules set

Jul 12 18:42:36 eng smoothd: -- FFC Log: Port forwarding rules set

Jul 12 20:53:27 eng smoothd: -- FFC Log: External Access Rules set

Jul 12 20:53:41 eng smoothd: -- FFC Log: External Access Rules set

Jul 12 20:54:21 eng smoothd: -- FFC Log: External Access Rules set

Jul 12 21:00:09 eng smoothd: -- FFC Log: External Access Rules set

Jul 12 21:00:15 eng smoothd: -- FFC Log: External Access Rules set

Jul 12 21:00:31 eng smoothd: -- FFC Log: External Access Rules set

Jul 13 01:28:18 eng smoothd: -- FFC Log: External Access Rules set

Jul 13 01:28:19 eng smoothd: -- FFC Log: Bringing alias interfaces up

Jul 13 01:28:19 eng smoothd: -- FFC Log: NOTE: snort should be restarted manually to update its HOME_NET value

Jul 13 01:28:19 eng smoothd: -- FFC Log: NOTE: /etc/snort.conf can be further customized for each scenario

Jul 13 01:28:19 eng smoothd: -- FFC Log: Alias interfaces brought up successfully

Jul 13 01:28:19 eng smoothd: -- FFC Log: External Access Rules set

Jul 13 01:28:20 eng smoothd: -- FFC Log: Port forwarding rules set

Jul 13 11:43:30 eng smoothd: -- FFC Log: External Access Rules set

Jul 13 11:43:32 eng smoothd: -- FFC Log: Bringing alias interfaces up

Jul 13 11:43:32 eng smoothd: -- FFC Log: NOTE: snort should be restarted manually to update its HOME_NET value

Jul 13 11:43:32 eng smoothd: -- FFC Log: NOTE: /etc/snort.conf can be further customized for each scenario

Jul 13 11:43:32 eng smoothd: -- FFC Log: Alias interfaces brought up successfully

Jul 13 11:43:32 eng smoothd: -- FFC Log: External Access Rules set

Jul 13 11:43:32 eng smoothd: -- FFC Log: Port forwarding rules set

Jul 14 02:01:01 eng smoothd: -- FFC Log: External Access Rules set

Jul 14 02:01:02 eng smoothd: -- FFC Log: Bringing alias interfaces up

Jul 14 02:01:02 eng smoothd: -- FFC Log: NOTE: snort should be restarted manually to update its HOME_NET value

Jul 14 02:01:02 eng smoothd: -- FFC Log: NOTE: /etc/snort.conf can be further customized for each scenario

Jul 14 02:01:02 eng smoothd: -- FFC Log: Alias interfaces brought up successfully

Jul 14 02:01:02 eng smoothd: -- FFC Log: External Access Rules set

Jul 14 02:01:03 eng smoothd: -- FFC Log: Port forwarding rules set

Jul 14 11:11:45 eng smoothd: -- FFC Log: External Access Rules set

Jul 14 11:11:46 eng smoothd: -- FFC Log: Bringing alias interfaces up

Jul 14 11:11:46 eng smoothd: -- FFC Log: NOTE: snort should be restarted manually to update its HOME_NET value

Jul 14 11:11:46 eng smoothd: -- FFC Log: NOTE: /etc/snort.conf can be further customized for each scenario

Jul 14 11:11:46 eng smoothd: -- FFC Log: Alias interfaces brought up successfully

Jul 14 11:11:46 eng smoothd: -- FFC Log: External Access Rules set

Jul 14 11:11:46 eng smoothd: -- FFC Log: Port forwarding rules set

Jul 14 11:16:43 eng smoothd: -- FFC Log: Abort, could not open red local IP file (/var/smoothwall/red/local-ipaddress)

Jul 14 11:16:43 eng smoothd: -- FFC Log: Abort, could not open red local interface file (/var/smoothwall/red/iface)

Jul 14 11:16:43 eng smoothd: -- FFC Log: Abort, could not open red local IP file (/var/smoothwall/red/local-ipaddress)

Jul 14 11:16:47 eng smoothd: -- FFC Log: Bringing alias interfaces up

Jul 14 11:16:47 eng smoothd: -- FFC Log: NOTE: snort should be restarted manually to update its HOME_NET value

Jul 14 11:16:47 eng smoothd: -- FFC Log: NOTE: /etc/snort.conf can be further customized for each scenario

Jul 14 11:16:47 eng smoothd: -- FFC Log: Alias interfaces brought up successfully

Jul 14 11:16:47 eng smoothd: -- FFC Log: External Access Rules set

Jul 14 11:16:49 eng smoothd: -- FFC Log: External Access Rules set

Jul 14 12:43:53 eng smoothd: -- FFC Log: Bringing alias interfaces up

Jul 14 12:43:53 eng smoothd: -- FFC Log: NOTE: snort should be restarted manually to update its HOME_NET value

Jul 14 12:43:53 eng smoothd: -- FFC Log: NOTE: /etc/snort.conf can be further customized for each scenario

Jul 14 12:43:53 eng smoothd: -- FFC Log: Alias interfaces brought up successfully

Jul 14 12:43:53 eng smoothd: -- FFC Log: External Access Rules set

Jul 14 12:43:57 eng smoothd: -- FFC Log: External Access Rules set

Jul 14 16:06:20 eng smoothd: -- FFC Log: Bringing alias interfaces up

Jul 14 16:06:20 eng smoothd: -- FFC Log: NOTE: snort should be restarted manually to update its HOME_NET value

Jul 14 16:06:20 eng smoothd: -- FFC Log: NOTE: /etc/snort.conf can be further customized for each scenario

Jul 14 16:06:20 eng smoothd: -- FFC Log: Alias interfaces brought up successfully

Jul 14 16:06:21 eng smoothd: -- FFC Log: External Access Rules set

Jul 14 16:06:24 eng smoothd: -- FFC Log: External Access Rules set

Jul 14 16:24:31 eng smoothd: -- FFC Log: Bringing alias interfaces up

Jul 14 16:24:31 eng smoothd: -- FFC Log: NOTE: snort should be restarted manually to update its HOME_NET value

Jul 14 16:24:31 eng smoothd: -- FFC Log: NOTE: /etc/snort.conf can be further customized for each scenario

Jul 14 16:24:31 eng smoothd: -- FFC Log: Alias interfaces brought up successfully

Jul 14 16:24:31 eng smoothd: -- FFC Log: External Access Rules set

Jul 14 16:24:34 eng smoothd: -- FFC Log: External Access Rules set

Jul 14 17:11:03 eng smoothd: -- FFC Log: Abort, bad new destination IP (0.0.0.0/0), must be single IP in rule number 1

Jul 14 17:13:19 eng smoothd: -- FFC Log: Bringing alias interfaces up

Jul 14 17:13:19 eng smoothd: -- FFC Log: NOTE: snort should be restarted manually to update its HOME_NET value

Jul 14 17:13:19 eng smoothd: -- FFC Log: NOTE: /etc/snort.conf can be further customized for each scenario

Jul 14 17:13:19 eng smoothd: -- FFC Log: Alias interfaces brought up successfully

Jul 14 17:13:19 eng smoothd: -- FFC Log: External Access Rules set

Jul 14 17:13:19 eng smoothd: -- FFC Log: Abort, bad new destination IP (0.0.0.0/0), must be single IP in rule number 1

Jul 14 17:13:23 eng smoothd: -- FFC Log: External Access Rules set

Jul 14 18:04:06 eng smoothd: -- FFC Log: Bringing alias interfaces up

Jul 14 18:04:06 eng smoothd: -- FFC Log: NOTE: snort should be restarted manually to update its HOME_NET value

Jul 14 18:04:06 eng smoothd: -- FFC Log: NOTE: /etc/snort.conf can be further customized for each scenario

Jul 14 18:04:06 eng smoothd: -- FFC Log: Alias interfaces brought up successfully

Jul 14 18:04:06 eng smoothd: -- FFC Log: External Access Rules set

Jul 14 18:04:06 eng smoothd: -- FFC Log: Abort, bad new destination IP (0.0.0.0/0), must be single IP in rule number 1

Jul 14 18:04:08 eng smoothd: -- FFC Log: External Access Rules set

Jul 14 18:04:49 eng smoothd: -- FFC Log: External Access Rules set

Jul 14 18:04:51 eng smoothd: -- FFC Log: Bringing alias interfaces up

Jul 14 18:04:51 eng smoothd: -- FFC Log: NOTE: snort should be restarted manually to update its HOME_NET value

Jul 14 18:04:51 eng smoothd: -- FFC Log: NOTE: /etc/snort.conf can be further customized for each scenario

Jul 14 18:04:51 eng smoothd: -- FFC Log: Alias interfaces brought up successfully

Jul 14 18:04:51 eng smoothd: -- FFC Log: External Access Rules set

Jul 14 18:04:51 eng smoothd: -- FFC Log: Abort, bad new destination IP (0.0.0.0/0), must be single IP in rule number 1

Jul 14 23:21:55 eng smoothd: -- FFC Log: Port forwarding rules set

Jul 14 23:22:12 eng smoothd: -- FFC Log: Port forwarding rules set

Jul 15 01:13:19 eng smoothd: -- FFC Log: External Access Rules set

Jul 15 01:13:21 eng smoothd: -- FFC Log: Bringing alias interfaces up

Jul 15 01:13:21 eng smoothd: -- FFC Log: NOTE: snort should be restarted manually to update its HOME_NET value

Jul 15 01:13:21 eng smoothd: -- FFC Log: NOTE: /etc/snort.conf can be further customized for each scenario

Jul 15 01:13:21 eng smoothd: -- FFC Log: Alias interfaces brought up successfully

Jul 15 01:13:21 eng smoothd: -- FFC Log: External Access Rules set

Jul 15 01:13:21 eng smoothd: -- FFC Log: Port forwarding rules set

Jul 15 01:33:09 eng smoothd: -- FFC Log: External Access Rules set

Jul 15 01:33:10 eng smoothd: -- FFC Log: Bringing alias interfaces up

Jul 15 01:33:10 eng smoothd: -- FFC Log: NOTE: snort should be restarted manually to update its HOME_NET value

Jul 15 01:33:10 eng smoothd: -- FFC Log: NOTE: /etc/snort.conf can be further customized for each scenario

Jul 15 01:33:10 eng smoothd: -- FFC Log: Alias interfaces brought up successfully

Jul 15 01:33:11 eng smoothd: -- FFC Log: External Access Rules set

Jul 15 01:33:11 eng smoothd: -- FFC Log: Port forwarding rules set

Jul 15 13:33:10 eng smoothd: -- FFC Log: Bringing alias interfaces up

Jul 15 13:33:10 eng smoothd: -- FFC Log: NOTE: snort should be restarted manually to update its HOME_NET value

Jul 15 13:33:10 eng smoothd: -- FFC Log: NOTE: /etc/snort.conf can be further customized for each scenario

Jul 15 13:33:10 eng smoothd: -- FFC Log: Alias interfaces brought up successfully

Jul 15 13:33:10 eng smoothd: -- FFC Log: External Access Rules set

Jul 15 13:33:10 eng smoothd: -- FFC Log: Port forwarding rules set

Jul 15 13:33:11 eng smoothd: -- FFC Log: Bringing alias interfaces up

Jul 15 13:33:11 eng smoothd: -- FFC Log: NOTE: snort should be restarted manually to update its HOME_NET value

Jul 15 13:33:11 eng smoothd: -- FFC Log: NOTE: /etc/snort.conf can be further customized for each scenario

Jul 15 13:33:11 eng smoothd: -- FFC Log: Alias interfaces brought up successfully

Jul 15 13:33:11 eng smoothd: -- FFC Log: External Access Rules set

Jul 15 13:33:11 eng smoothd: -- FFC Log: Port forwarding rules set

wakwak_batbat- ** سمووثي نشــط **

- عدد المساهمات : 22

تاريخ التسجيل : 11/07/2010

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

نعم يا اخى انا استخدم ريال اى بى ثابت من الشركه linkdsl

wakwak_batbat- ** سمووثي نشــط **

- عدد المساهمات : 22

تاريخ التسجيل : 11/07/2010

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

وانا استخدم جهاز مستقل للسيرفر ذوى كرتين لان مستقلين بخلاف المايكروتيك

wakwak_batbat- ** سمووثي نشــط **

- عدد المساهمات : 22

تاريخ التسجيل : 11/07/2010

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

هل قمت بتنفيذ القاعدة التي أشرت إليها في الصورة ... وما هى النتيجة ؟

امسح القاعدتين المدخلتين لديك أولا ... وبعد ادخال القاعدة الجديدة قم بعمل اعادة تشغيل لسمووثي

أيضا جرب اغلاق الويب بروكسي

امسح القاعدتين المدخلتين لديك أولا ... وبعد ادخال القاعدة الجديدة قم بعمل اعادة تشغيل لسمووثي

أيضا جرب اغلاق الويب بروكسي

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

هل هناك طريقه تجعلك تدخل بنفسك الى الاسموث ول وتنظر الى الاعدادات

wakwak_batbat- ** سمووثي نشــط **

- عدد المساهمات : 22

تاريخ التسجيل : 11/07/2010

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

** التقارير أخي التي يخرجها سمووثي وكذلك المعلومات التي نأخذها منك .. هى طريقنا للنظر للإعدادات

- لم تجب على سؤالي في المشاركة السابقة أخي

** ولا تقلق فلو استمرت مشكلتك .. سيتدخل لحلها مطور FFC بنفسه

- لم تجب على سؤالي في المشاركة السابقة أخي

** ولا تقلق فلو استمرت مشكلتك .. سيتدخل لحلها مطور FFC بنفسه

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

احى wakwak_batbat

انت مسطب السموث وول عامله open

ولا Half-open

ولا Closed

الديفولت بتاعه Half-open

ارجو منك ان تسطبه من الاول وتختار الاعداد open

وكمان لا تسطب اضافة FFC

وبالتالى ستكون البورتات مفتوحه تلقائيا

وجرب الاتصال بالبرنامج او التحكم بالميكروتك من خارج الشبكة

فى هذه الحالة اذا لم تمشى معك الامور جيدا يكون عندك المشكلة

من الراوتر او يكون السكربت الخاص بارسال الايبى الى موقع changeip

غير مظبوط قبل ان تفكر فى ان المشكله من الاسموث .

اذا مشيت الامور معك جيدا ممكن تسطب اضافة FFC وتشوف

وفى الحالة دى اذا لم تعمل معك القاعده جيد هنبقى متاكدين ان العيب من الاضافة .

لان ممكن العيب ميكونش من الاسمث وول وانت تاعب نفسك على الفاضى

هل جربت انك تشتغل من غير الاسموث وول خالص وبعت الايبى للموقع ؟؟؟

فى انتظار ردك وبالتوفيق اخى

انت مسطب السموث وول عامله open

ولا Half-open

ولا Closed

الديفولت بتاعه Half-open

ارجو منك ان تسطبه من الاول وتختار الاعداد open

وكمان لا تسطب اضافة FFC

وبالتالى ستكون البورتات مفتوحه تلقائيا

وجرب الاتصال بالبرنامج او التحكم بالميكروتك من خارج الشبكة

فى هذه الحالة اذا لم تمشى معك الامور جيدا يكون عندك المشكلة

من الراوتر او يكون السكربت الخاص بارسال الايبى الى موقع changeip

غير مظبوط قبل ان تفكر فى ان المشكله من الاسموث .

اذا مشيت الامور معك جيدا ممكن تسطب اضافة FFC وتشوف

وفى الحالة دى اذا لم تعمل معك القاعده جيد هنبقى متاكدين ان العيب من الاضافة .

لان ممكن العيب ميكونش من الاسمث وول وانت تاعب نفسك على الفاضى

هل جربت انك تشتغل من غير الاسموث وول خالص وبعت الايبى للموقع ؟؟؟

فى انتظار ردك وبالتوفيق اخى

Hatem2010- ** مشرف سمووثي **

- عدد المساهمات : 188

تاريخ التسجيل : 16/07/2009

العمر : 46

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

** أخي حاتم ..حسب تقرير سمووث انفو المرسل من صاحب المشكلة فالفايرول عنده مفتوح open

** إضافة FFC بنفسها لا تغلق أي بورتات أوتوماتيكيا ولكنها تنظم عمل الفايرول ليسهل التحكم به

** العضو ذكر أن لديه ايبي حقيقي فلماذا يستخدم اسكريبت خاص !!

** أعتقد أنك لم تلحق الحفلة من بدايتها

** إضافة FFC بنفسها لا تغلق أي بورتات أوتوماتيكيا ولكنها تنظم عمل الفايرول ليسهل التحكم به

** العضو ذكر أن لديه ايبي حقيقي فلماذا يستخدم اسكريبت خاص !!

** أعتقد أنك لم تلحق الحفلة من بدايتها

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

بالنسبة لصاحب المشكلة .. اذا اتبعت التعليمات التي أشرت إليها في رسالتي قبل الأخيرة ولم تعط النتيجة المرجوة .. قم بعمل الآتي في بوتي :

- عمل نسخة احتياطية من rc.firewall.up :

- قم بنقله باستخدام برنامج winscp لمجلد /etc/rc.d ثم نفذ هذا الأمر :

- عمل نسخة احتياطية من rc.firewall.up :

- الكود:

cp /etc/rc.d/rc.firewall.up /etc/rc.d/rcfirewallup.sav

- قم بنقله باستخدام برنامج winscp لمجلد /etc/rc.d ثم نفذ هذا الأمر :

- الكود:

cd /etc/rc.d

tar xvfz ./rcfwu.gz

shutdown -r now

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

ايه ظروف القاعدة دى ياغالى هل هى حل لمشكلة او ترقية معينة

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

هى إصلاح لمشكلة في التحديث السادس سيتم وضعه في التحديث السابع بإذن الله

حيث يحدث كسر للإتصالات التي تتم من الكارت الأخضر إلى الأحمر ثم تعود إليه ثانية .. كما في الحالة التي نحاول حلها تلك

حيث يحدث كسر للإتصالات التي تتم من الكارت الأخضر إلى الأحمر ثم تعود إليه ثانية .. كما في الحالة التي نحاول حلها تلك

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

لم يحدث اى تغير يا اخى بجد حسيت انى فشلت فى الاسموث ول

wakwak_batbat- ** سمووثي نشــط **

- عدد المساهمات : 22

تاريخ التسجيل : 11/07/2010

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

ويوجد لديا جهاز يمكن التحكم منه فى اى مكان عن طريق برنامج logmein

يمكننى اعطاك البيانات الخاصه لكى يسمح لك بالدخول والتاكد من اعدادت الاسموث ول

يمكننى اعطاك البيانات الخاصه لكى يسمح لك بالدخول والتاكد من اعدادت الاسموث ول

wakwak_batbat- ** سمووثي نشــط **

- عدد المساهمات : 22

تاريخ التسجيل : 11/07/2010

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

رد: السماح لبورت معين للعمل مثل بورت برنامج Nimbuzz

** عند تجربة الاتصال من خارج الشبكة بالمايكروتيك ولا تستطيع .. هل تجد ايبي الجهاز المستخدم في الاتصال من الخارج أو الايبي الحقيقي له في صفحة تقارير الفايرول الخاصة بسمووثي ؟؟ ... بما يفيد منع دخوله على بورت معين .. يمكنك البحث أيضا في باقي الصفحات أرقام 2 ، 3 ، 4 للتأكد

ملحوظة : في المايكروتيك يجب أن يكون الجيتواي وكذلك dns هو ايبي الكارت الأخضر لسمووثي فقط .. وإلغاء أي جيتواي وهمي لديك وأيضا أي رولات في الفايرول يفضل مسحها كلها

** بعد عمل التحديث الذي أرسلته لك لابد أن تقوم بعمل اعادة تشغيل لسمووثي .. ثم تقوم بعدها بتثبيت اضافة FFC ثانية وتقوم بعمل اعادة تشغيل مرة أخرى

ملحوظة : في المايكروتيك يجب أن يكون الجيتواي وكذلك dns هو ايبي الكارت الأخضر لسمووثي فقط .. وإلغاء أي جيتواي وهمي لديك وأيضا أي رولات في الفايرول يفضل مسحها كلها

** بعد عمل التحديث الذي أرسلته لك لابد أن تقوم بعمل اعادة تشغيل لسمووثي .. ثم تقوم بعدها بتثبيت اضافة FFC ثانية وتقوم بعمل اعادة تشغيل مرة أخرى

مواضيع مماثلة

مواضيع مماثلة» شرح برنامج PuTTY للمبتدئين

» ازى اشتغل على برنامج putty ياريت شرح بالصورة

» كيفية ايقاف تنفيد برنامج hotspot shield

» مشكلة برنامج مسرع الأنترنت ( داونلود منجر ) والسموث وول ؟؟!

» ازى اشتغل على برنامج putty ياريت شرح بالصورة

» كيفية ايقاف تنفيد برنامج hotspot shield

» مشكلة برنامج مسرع الأنترنت ( داونلود منجر ) والسموث وول ؟؟!

صفحة 1 من اصل 1

صلاحيات هذا المنتدى:

لاتستطيع الرد على المواضيع في هذا المنتدى